Informatiebeveiliging: Risico's toegelicht - Deel 1

Expertblogs

Als er gesproken wordt over informatiebeveiliging, komt al gauw het woord risico aan bod. Risico’s moeten in kaart worden gebracht, worden beoordeeld en te hoge risico’s moeten vooral worden aangepakt. Om dit alles te kunnen doen is het nuttig om het begrip risico goed te begrijpen.

In twee blogartikelen ga ik dieper in op het begrip risico. In dit eerste artikel leg ik uit wat risico precies is en in een volgend artikel licht ik toe op welke manieren je met een risico om kan gaan. Maar dus nu eerst, wat is precies risico?

Kans x impact

Risico is de kans dat een dreiging leidt tot een incident, gecombineerd met de impact van het incident. De verkorte schrijfwijze daarvan is dat risico gelijk is aan kans x impact. Als we die twee factoren plaatsen in de tijd, dan beschrijft de kans de van invloed zijnde zaken tot aan het moment van optreden van een incident en beschrijft de impact alles dat voortvloeit vanuit dat incident.

Meerdere zaken kunnen van invloed zijn op de kans. Als het gaat om een kwaadwillende actor, dan zijn dat het kennisniveau, de beschikbare middelen en de bereidheid van de actor. Bij niet-kwaadwillende actoren, zoals medewerkers, gaat het om kennisniveau, alertheid en interesse. Ook is de kwaliteit van de betreffende informatiesystemen en de mate van toegepaste beveiligingsmaatregelen zeer bepalend voor de kans.

Zaken die van invloed kunnen zijn op de impact zijn de mate waarin een organisatie afhankelijk is van de getroffen informatie, de omvang van het incident, de tijdsduur van het incident en de mate waarin de organisatie imagoschade kan oplopen. De impact is waar de bekende termen beschikbaarheid, integriteit en vertrouwelijkheid een rol spelen.

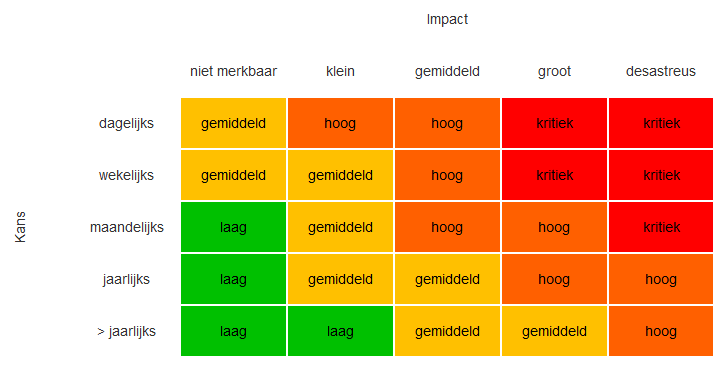

De risicomatrix

Om de factoren kans en impact visueel weer te geven wordt gebruik gemaakt van een risicomatrix. De invulling van de kans in die matrix is in veel gevallen min of meer hetzelfde, bijvoorbeeld zoals die in onderstaande matrix. De impact is echter voor iedere organisatie anders. Een schadepost van bijvoorbeeld €20.000 kan voor een eenmanszaak groot tot desastreus zijn, terwijl het voor een multinational waarschijnlijk klein of zelfs niet merkbaar is. Daarom wordt voor impact vaak een abstracte term gekozen, die iedere organisatie voor zichzelf concreet moet maken.

Naast de assen van de matrix is het ook interessant om de verschillende hoeken ervan nader te bekijken. Welk soort risico’s vinden we terug in de verschillende hoeken?

Linksonder: De risico’s helemaal linksonder in de matrix zijn lastig te benoemen. Ze komen bijna nooit voor, omdat het vaak situatie-specifieke gevallen zijn. Omdat ze daarnaast een niet merkbare impact hebben, liggen we er niet wakker van en zijn we ze ook weer snel vergeten. De kans is ook groot dat we dit soort incidenten niet eens merken, omdat we hier geen monitoring voor hebben ingericht. Deze hoek kunnen we dus negeren.

Rechtsboven: De risico’s die zich in de rechterbovenhoek bevinden zijn de risico’s die wij in Nederland gelukkig niet kennen. Risico’s die maandelijks tot dagelijks je organisatie grote tot desastreuze schade kunnen opleveren, vind je vooral in oorlogsgebieden of gebieden waar terreurgroepen actief zijn. Een situatie waarbij een organisatie al haar bedrijfskritische informatie op een ongepatchte Windows 2000 server plaatst en deze direct op het internet aansluit, hoort ook thuis in deze hoek, maar dit soort extreme uitzonderingen laat ik buiten beschouwing. Ook deze hoek kunnen we dus negeren.

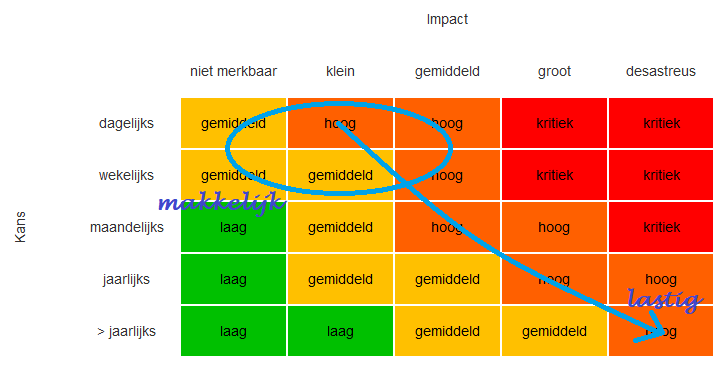

Linksboven: In de hoek linksboven tot midden-boven zitten de risico’s waar ICT-afdelingen regelmatig mee te maken krijgen en de zaken waarvan iedereen weet dat het niet hoort, maar we toch doen. Gezien de hoge kans leiden dit soort risico’s vaak tot daadwerkelijke incidenten. Bijvoorbeeld phishing e-mails, wachtwoorden die gedeeld worden, vertrouwelijke informatie verstuurd naar een verkeerde persoon, vertrouwelijke informatie naar huis mailen om thuis te kunnen werken, malware-besmettingen, et cetera. We kunnen ze niet negeren, omdat ze vaak genoeg voorkomen en/of omdat ze een serieuze impact hebben. Dat we aandacht hebben voor dit soort risico’s, wil natuurlijk niet zeggen dat we dit allemaal op orde hebben. Voor veel organisaties vormen dit soort risico’s helaas nog een grote uitdaging. Voor de organisaties die wel goed omgaan met deze risico’s, zit het risico dat dan overblijft meer in de linkeronderhoek.

Rechtsonder: Rechtsonder zitten de interessante risico’s. De bijbehorende incidenten zien we in het nieuws verschijnen. Het zijn tevens de lastigste risico’s om aandacht voor te krijgen bij directies. Het zijn o.a. de risico’s waarbij het scenario Hollywood-achtig aandoet. Wie zou je geloven als je vertelt dat het mogelijk is dat een aanvaller het netwerk van een leverancier van boekhoudsoftware binnendringt en malware vermomt als update voor die software? Dat deze aanvaller zodoende het netwerk van een buitenlandse vestiging infecteert die deze software gebruikt en deze malware via een koppeling tussen het lokale netwerk en het netwerk van die buitenlandse vestiging alle lokale systemen platlegt? Waarschijnlijk niet veel mensen. En toch is dat wat er in 2017 gebeurde in de Rotterdamse haven en zodoende voor honderden miljoenen euro’s schade zorgde.

Ook zitten hier risico’s waarvoor de maatregelen heel erg duur kunnen zijn. Hoe ga je uitleggen dat enkele miljoenen euro’s moeten worden geïnvesteerd om de gevolgen van een incident te kunnen opvangen waardoor de organisatie failliet kan gaan, maar waarbij het niet heel waarschijnlijk is dat zo’n incident zich daadwerkelijk zal voordoen. Managers schuiven dat soort lastige beslissingen graag door naar hun opvolger. Raden van Bestuur spreken directies daar niet op aan en ook aandeelhouders lopen niet warm voor dat soort investeringen. Hoe meer we dus van linksboven/-midden naar rechtsonder gaan, hoe lastiger het wordt om aandacht te krijgen voor dat risico en het goed aan te pakken, terwijl de ernst van het risico min of meer gelijk blijft.

In een volgende blog ga ik verder in op hoe risico’s in de praktijk worden ingeschat en hoe met risico’s omgegaan kan worden.

Hugo Leisink

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

-

Ik ben het eens met de matrix (gebruik deze ook bij uitleg over risico's), maar je conclusie dat " Rechtsboven: De risico’s die zich in de rechterbovenhoek bevinden zijn de risico’s die wij in Nederland gelukkig niet kennen. " ben ik het niet mee eens. Maar kan ook aan het mij niet bekende referentie kader liggen.

Bedrijven hebben voor de risico's in dit kwadrant meestal al maatregelen genomen, maar ze moeten wel meegenomen worden in de totale afweging.

Voor een privé persoon, een ZZP of MKB moet je de impact anders classificeren. Het is vaak een eyeopener om risico's zo te benaderen en te zien dat bepaalde risico's tot persoonlijke schade, faillissement of erger kan leiden.

Wel kan je bij de classificatie bijv. opnemen dat het risico buiten de invloedsfeer van de organisatie ligt als bijv. opgeschaald wordt naar nationaal niveau en hem daarom niet verder uit werkt.

Ik zou zelf opnemen dat voor het bepalen van maatregelen om een risico te verminderen of weg te nemen , het risico gewogen wordt t.o.v. vooraf bepaalde risicoacceptatiecriterium. Linksonder zit dan geheel binnen de risicoacceptatiecriterium en wordt daarom niet nader beschouwd. -

@J. van Noort: Het is me niet helemaal duidelijk wat u met 'ernst' bedoelt. Ik ga er vanuit dat u daar het risico (kans × impact) mee bedoelt.

De kans moet niet alleen gezien worden als 'hoeveel keer per tijdseenheid', maar ook als 'de verwachtte tijd tot een incident'. Neem bijvoorbeeld een proces dat maar een keer per jaar voor een week plaatsvindt, waarbij gebruik gemaakt wordt van een ongepatchte Windows 2000 server. Ik zou de kans dan zeker op dagelijks zetten. De verwachting is namelijk dat binnen een dag die server gehackt wordt.

Het belangrijkste doel van de matrix is prioritering van de maatregelen. Door de kans op dagelijks te zetten, krijgen de bijbehorende maatregelen voor dit risico meer de prioritering die nodig is dan door bij kans jaarlijks te kiezen. -

U geeft kans hier weer als een tijdsschaal. Dit hoeft echter geen invloed te hebben op de ernst, een jaarlijks proces waar een (kritieke) fout in zit kan ernstiger zijn dan een maandelijks of wekelijks proces met een fout met gemiddelde impact. Ook omdat vaak de jaarlijkse processen langer duren en meer resources kosten (denk aan het prolongeren van een verzekeringspolis).