Wachtwoorden verleden tijd?

Expertblogs

Het wachtwoord is misschien zowel de meest toegepaste als de meest gehate authenticatiemethode in de digitale wereld. Diverse keren hebben initiatieven het nieuws gehaald met de bewering dat wachtwoorden in de toekomst verleden tijd zullen zijn. Vaak strandden die initiatieven, want een goed en makkelijk inzetbaar alternatief is makkelijker gezegd dan gedaan, waardoor websites die authenticatie behoeven toch vaak weer teruggrijpen op het oude systeem van wachtwoorden. Nu is de wachtwoordloze toekomst echter dichterbij dan ooit met de adoptie van de WebAuthn-standaard. Wat is dat, wat gaat het doen en gaat het dit keer lukken?

Waar komen wachtwoorden vandaan?

4000 jaar geleden werden de eerste wachtwoorden gebruikt. In grote legers hielden wachters ’s nachts bezoekers tegen die het afgesproken geheime woord (dus: wachtwoord) niet kenden.

De meeste mensen kennen wachtwoorden om te gebruiken op computers, netwerken, websites, met de bijbehorende frustraties en ergernissen voor gebruikers, systeembeheerders en securitydeskundigen. Gebruikers proberen zich er altijd zo makkelijk mogelijk van af te maken terwijl systeembeheerders dit proberen te verhinderen door wachtwoordeisen te stellen. Wij securitydeskundigen moeten dit slagveld met lede ogen aanzien, niet geholpen door het feit dat we zelf decennialang verkeerde adviezen hebben gegeven over wat nou een sterk wachtwoord is.

De belangrijkste bezwaren tegen het gebruik van wachtwoorden zijn dat ze kunnen uitlekken of worden geraden. En door die wachtwoordeisen zijn ze niet bepaald gebruikersvriendelijk te noemen.

Wat gaan we eraan doen?

In 2013 werd de FIDO-alliantie (Fast IDentity Online) opgericht om een eind te maken aan de wachtwoordmisère. Sindsdien hebben belanghebbende organisaties zich erbij aangesloten aan de aanbieders- én de afnemerskant. De meer dan 260 leden tellende alliantie mag partijen als Microsoft, Google, MasterCard, Visa, ING en NXP achter zich geschaard weten.

De FIDO-alliantie heeft standaarden de wereld in gebracht om alternatieve authenticatietechnieken universeel toepasbaar te maken. Deze alternatieven kunnen biometrisch zijn (vingerafdrukscan, irisscan, stemherkenning, etc.) of een fysieke vorm hebben (smartcard, usb-token, nfc-dongel etc.). Met deze authenticatietechnieken is de authenticator praktisch niet te raden en veel moeilijker te kopiëren dan een wachtwoord, pincode en dergelijke.

FIDO 2.0 is een standaard waarmee gebruikers één authenticator kunnen gebruiken voor vele digitale diensten, zoals inloggen op een pc, bedrijfsnetwerk of website. Er wordt gebruikgemaakt van asymmetrische cryptografie (publieke en privésleutels) om de gebruiker te authentiseren, dus de identiteit hoeft nooit op de server te worden opgeslagen. In maart van dit jaar is FIDO 2.0 geaccordeerd door W3C, de commissie die standaarden voor het internet goedkeurt. Hiermee is de WebAuthn-standaard geboren.

Is dit beter?

Ja. De WebAuthn-standaard kent diverse voordelen.

- Omdat alleen publieke sleutels uitlekken bij een traditioneel datalek is er geen risico op misbruik.

- Privésleutels kunnen alleen individueel uitlekken, waardoor aanvalsscenario's niet schaalbaar zijn.

- Biometrie en tokens zijn wel gebruiksvriendelijk.

Is dit perfect?

Nee, het systeem zal nooit geheel waterdicht zijn. Tokens kunnen verloren raken of gestolen worden, gezichtsherkenning kan worden gefopt met zeer goede kopieën en gebruikers blijven mensen die verkeerde beslissingen nemen door bijvoorbeeld hun authenticator aan anderen uit te lenen.

Was tweefactorauthenticatie niet al de oplossing?

Ja en nee. Tweefactorauthenticatie lost niets op voor het gebruiksgemak, maar maakt de authenticatie wel een stuk sterker. Het is ook kostbaar voor de aanbieder omdat er bijvoorbeeld een sms-contract nodig is, of er moeten authenticatoren worden verstrekt. Tweefactorauthenticatie wordt niet veel toegepast, alleen grote aanbieders zoals Facebook en Twitter en in omgevingen met een hoger risico zoals internetbankieren is het gebruikelijk.

De WebAuthn-standaard voorziet trouwens ook in het behoud van tweefactorauthenticatie.

- Een token kan als tweede factor worden gebruikt bovenop traditionele wachtwoorden (of vereenvoudigd met pincodes). Het token kan voor meerdere diensten worden gebruikt waardoor de kosten niet voor de aanbieder zijn, terwijl het voor de gebruiker een bescheiden investering is.

- De twee authenticatiefactoren kunnen biometrie en bezit zijn. Zo kan de nfc-chip in de telefoon gebruikt worden als bezit , die ontgrendeld wordt via de vingerafdruksensor van de telefoon.

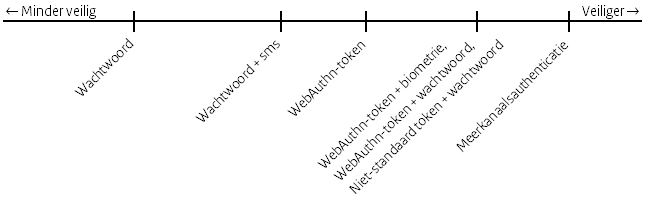

Tweefactorauthenticatie is niet altijd nodig. Zoals eerder uiteengezet is een aanval niet schaalbaar waardoor voor omgevingen met een lager risico (bijvoorbeeld webwinkels die geen betalingsinformatie opslaan) één factor voldoende blijft, terwijl de veiligheid wel toeneemt bij de overstap van wachtwoord naar token. Het gebruik van enkel een WebAuthn-token is misschien zelfs veiliger dan tweefactorauthenticatie met sms'jes. Het verdient wel een vernieuwde risicoanalyse, maar grof geschat zien de opties er zo uit:

WebAuthn wordt nu al ingebouwd in de browsers Chrome, Edge en Firefox. Windows 10 gaat het ook ondersteunen, dus niet alleen in Edge voor authenticatie op het web maar ook voor Windows zelf. Ook bedrijfsnetwerken en cloudomgevingen bouwen de standaard in. Nu het technisch werkt zijn er twee (of misschien drie) dingen nodig om WebAuthn een succes te laten worden:

- Aanbieders moeten het aanbieden; hoe meer websites deze nieuwe standaard als optie bieden, des te meer gebruikers kunnen worden overtuigd van het nut.

- Gebruikers moeten investeren; in tegenstelling tot wachtwoorden is een token niet gratis. Een smartphone met nfc-chip hebben veel mensen echter al, dus het kan ook slechts een kwestie van moeite zijn.

- Het wordt dikwijls gezegd dat iets pas een succes wordt als Apple meewerkt. Apple werkt nog niet mee.

-Koen

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

-

Hoe zit het met de ‘sterke’ ww die Safari automatisch aanmaakt ?

-

Veel belovende innovatie! ‘Omdat alleen publieke sleutels uitlekken bij een traditioneel datalek is er geen risico op misbruik.’ Kleine nuancering is wel dat je token verliezen of in het geval van diefstal van je token wel tot een risico op misbruik kan opleveren.

Dat Privé sleutels alleen individueel kunnen uitlekken, en daar door aanvalsscenario's niet schaalbaar zijn, is een groot winstpunt mijns inziens.

Biometrie en tokens zijn gebruiksvriendelijk. WebAuthn verdiend dus alle succes ! -

Apple heeft WebAuthn geïmplementeerd, maar het staat nog niet standaard aan (handmatig aanzetten via het Develop menu). In Safari 13 die waarschijnlijk in september uitkomt staat het wel standaard aan.