What about zero trust?

Expertblogs

Zero trust is een populair en veel gebruikte term binnen cybersecurity, maar wat is het? En is het noodzakelijk om een zero trust gedachtengoed te adopteren? Het NCSC-NL heeft al eerder geschreven over zero trust in verschillende factheets (ransomware, cloud verkenning). Hierin staan concepten van zero trust beschreven, zoals netwerksegmentatie en autorisatie.

Steeds meer organisaties gebruiken of overwegen zero trust concepten te implementeren in hun netwerken. Deze blog beantwoordt de vragen; wat is zero trust, wat kan ik met zero trust en hoe kan ik beginnen met zero trust?

Wat is zero trust?

Zero trust is een principe dat is ontwikkeld door John Kindervag in 2010, met als basisgedachte; never trust, always verify. Volgens het zero trust principe wordt niet vertrouwd op het bestaan van een 'veilig intern netwerk'.

Veel organisaties baseren nog steeds hun beveiligingsarchitectuur op het kokosnoot- of eierschaalmodel, waarbij de beveiliging primair gericht is op het plaatsen van beveiligingsmaatregelen op de “de buitenste” laag van de infrastructuur. Het zero trust principe gaat daarentegen uit van segmentering. Er ontstaat dus een opdeling van bijvoorbeeld meerdere kleine beveiligde netwerkjes (implied trust zones).

Implied trust zones helpen bij het structureren van een of meerdere functionaliteiten door het implementeren van een set aan beveiligingseisen. Eenmaal voldaan aan deze eisen, kan er toegang worden verkregen. Toegang tot deze implied trust zones gaat gepaard met sterke authenticatie en autorisatie en het monitoren hierop.

Het zero trust gedachtengoed heeft drie overkoepelende hoofdconcepten. Deze worden hieronder beschreven:

1. Authenticatie en autorisatie

Zero trust gaat dus uit van; never trust, always verify. Dit bestaat uit een sterke controle van identiteit. Wanneer een gebruiker voldoet aan bepaalde vooraf gestelde bedrijfs-policies, dan pas krijgt deze gebruiker toegang tot de functionaliteit.

Wanneer een gebruiker toegang wil tot functionaliteiten, dient een verificatie van diens geclaimde identiteit plaats te vinden.

Het is essentieel om minimaal tweefactorauthenticatie toe te passen. Hierdoor voorkomt u veelgebruikte aanvallen als dictionairy attacks. Het NCSC adviseert in eerder verschenen factsheets en blogs over tweefactorauthenticatie en o.a. passwordless authenticatie (FIDO2).

Voor detectie van onbekende apparaten die toegang willen tot het netwerk, is het monitoren van apparaten van belang. Om controle te houden op uw netwerk is een beperking van het aantal systemen dat kan communiceren in een netwerk, het overwegen waard.

De uitgave van NIST over zero trust beschrijft hoe beheerders systeemtoegang van apparaten en gebruikers kunnen beheren.

Autorisatie dient plaatst te vinden op functionaliteiten en op basis van het need-to-know principle. Dit betekent dat de gebruiker alleen toegang krijgt tot tools, data en zones die daadwerkelijk nuttig zijn voor het werk dat diegene doet. Gebruikers koppelen aan vooropgestelde rollen en groepen, helpt om dit inzichtelijk te maken.

2. Netwerk segmentatie

Segmentering is het opdelen van zones. Zero trust beschrijft segmentering als implied trust zones. Een beheerder is verantwoordelijk voor een zone en dus ook voor beveiligingseisen en functionaliteiten.

Het hebben van kleinere zones (e.g. microservices in containers) is meer in lijn met de zero trust gedachte in plaats van grotere zones (e.g. netwerksegmenten). In grotere netwerksegmenten is er minder controle mogelijk. Praktisch is dit een balans vinden van zo klein mogelijke functionele netwerksegmenten en een werkbare controle op de toegang van die segmenten.

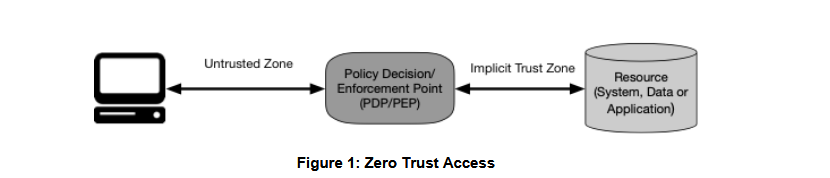

In figuur 1 staat een zone voorbeeld van NIST. In dit voorbeeld heeft de functionaliteit de zone bepaald. De beveiligingseisen zijn afhankelijk van de toegangspolicies voor die functionaliteit.

3. Monitoring

Een ander concept van zero trust is het monitoren van apparaten, gebruikers en services. Een monitorproces inrichten kan op basis van vooraf bepaalde rollen en policies. Het doel hiervan is om mogelijk misbruik te detecteren en zo dreigingen het hoofd te bieden.

Het monitorproces gebruikt logging om inzicht te krijgen. Zo kan bijvoorbeeld geverifieerd worden of gebruikers geen rollen/policies overschrijden. Een mogelijk respons hierop kan toegang ontzegging tot een zone zijn.

Hedendaags wordt veel verkeer door VPN-verbindingen geleid. Het is een uitdaging voor organisaties om dit verkeer te monitoren op mogelijk misbruik. Zero trust gaat uit van fijnmaziger monitoren. Bij zero trust ligt de focus meer op het monitoren van de individuele apparaten en segmenten. Het automatiseren van monitoring op logging brengt snelle detectie van bijvoorbeeld malafide inlogpogingen.

Wat kan ik met zero trust?

Organisaties zijn veelal bezig met zero trust implementaties om meer controle te krijgen op hun netwerken. Controle op het netwerk kan door ontwikkelingen onder druk staan. Zo werken bijvoorbeeld veel mensen nu thuis met eigen apparatuur (bring-your-own-device). Om hiermee om te gaan, implementeren organisaties micro beveiliging (o.a. segmentering) om meer controle te krijgen. Bij cloud adoptie kan zero trust helpen voor een veilig gebruik van omgevingen buiten een eigen netwerk.

Daarnaast helpen concepten van zero trust als segmentatie, authenticatie en zonering om de impact van aanvallen te verminderen. Geavanceerde aanvallers maken dankbaar misbruik van het veelgebruikte kokosnootmodel. Aanvallers die door de buitenste laag dringen, kunnen het interne netwerk bereiken. Eenmaal binnen zijn er weinig barrières, waardoor ze zich relatief eenvoudig bewegen door een netwerk en een aanval als ransomware veel impact heeft.

Hoe zien de concepten er geïmplementeerd uit?

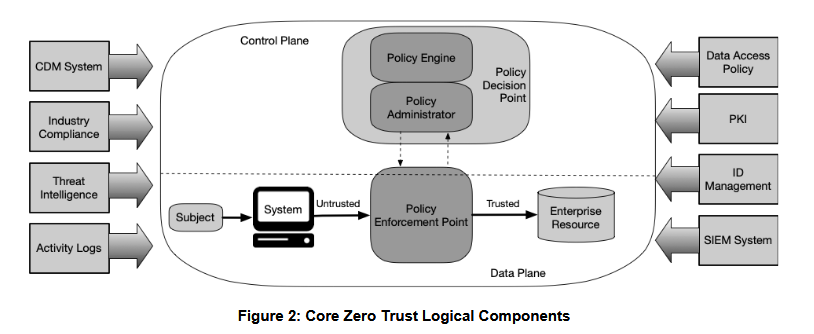

In figuur 2 staat een voorbeeld uit NIST. In dit voorbeeld staan de beschreven concepten geïmplementeerd in een framework. Dit helpt om een overzicht te krijgen bij een implementatie. Links en rechts staan de informatiebronnen die dienen als input om controle te krijgen over de resources. Binnen de rechthoek staat het mechanisme om tot een vertrouwde verbinding te komen.

Hoe kan ik beginnen met zero trust?

Er zijn verschillende frameworks en stappenplannen beschikbaar om te beginnen met de implementatie van zero trust, waaronder vanuit NCSC-UK. Ook zijn er door commerciële partijen verschillende stappenplannen opgemaakt. NIST heeft daarnaast een uitgebreid document geschreven over een zero trust architectuur, waar deze blog al eerder naar refereerde.

Het NCSC refereerde eerder naar een onderzoek over implied trust zones. Dit onderzoek is een verdieping in implied trust zones.

Risicoanalyse:

Het implementeren van zero trust kan impact hebben op de bedrijfsvoering. Een risicoanalyse helpt bij het bepalen van de segmenten (implied trust zones) en de impact van de implementatie. Dit begint bij te inventariseren welke data, tools, test omgevingen et cetera binnen uw organisatie zijn.

Prioriteren:

Wanneer u start met een Zero trust implementatie, wordt aangeraden om te beginnen met quick wins. Hierdoor maakt u de impact op de business duidelijk en of zero trust geschikt is om verder uit te rollen.

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.