Het NCSC en analysemodellen voor dreigingsinformatie

Expertblogs

Binnen het NCSC geef ik, Noortje Henrichs, leiding aan zowel het Cyber Threat Intelligence-team als het team Dreigingsanalyse. Binnen dit veld zijn veel gangbare modellen die helpen om digitale dreigingsinformatie te classificeren en te duiden. Graag wil ik in dit blog een aantal van deze modellen laten zien. Ik zal daarbij zoveel mogelijk voorbeelden gebruiken, zodat de (soms wat) theoretische modellen makkelijker voor te stellen zijn in het echte digitale leven.

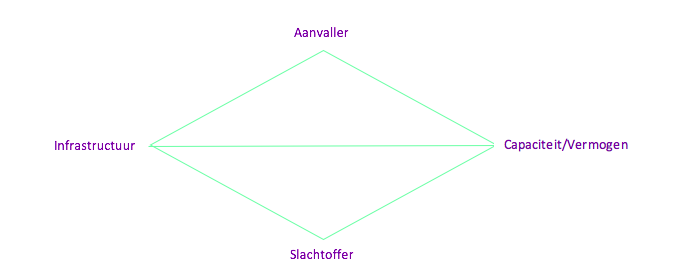

Diamond-model

Analisten van het Centre for Cyber Intelligence Analysis and Threat Research ontwikkelden onderstaand model om onderzoekers te helpen meer context te genereren bij een digitale aanval. De vier kernpunten in de hoeken zijn elementen die bij iedere aanval aanwezig zijn, maar niet altijd bekend zijn. Bij het invullen van dit model zien onderzoekers snel welke elementen er missen en waar het onderzoek zich vervolgens op moet richten.

Een voorbeeld bij dit model is een onderzoek naar een aanvaller achter een DDoS-aanval op een mediabedrijf. Door uitgebreid onderzoek te doen naar de gebruikte infrastructuur en de methode die voor de aanval gebruikt is, komt er waarschijnlijk meer informatie beschikbaar over de capaciteit van de aanvaller. Deze capaciteit zegt iets over de aanvaller. Misschien heeft het mediabedrijf alleen maar te maken gehad met een scriptkiddie, of misschien was de aanval juist zo geavanceerd dat de dader in een andere hoek gezocht moet worden. In ieder geval levert dit onderzoek volgens het Diamond-model voldoende materiaal op om een vergelijking met andere aanvallen mogelijk te maken.

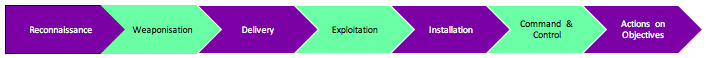

De Cyber Killchain

De Cyber Killchain is ontwikkeld door het bedrijf Lockheed Martin en is oorspronkelijk gebaseerd op een militair model. Er zijn inmiddels diverse versies van de Killchain in omloop, maar de doelstelling blijft in iedere versie grotendeels hetzelfde. De Killchain definieert namelijk de verschillende stappen die een digitale aanvaller doorloopt, van de oorspronkelijke verkenning tot de uiteindelijke exfiltratie van data. Door iedere stap te leren begrijpen, kruipen de experts als het ware in het hoofd van een aanvaller en kunnen zich vervolgens beter voorbereiden op digitale aanvallen door adequate beveiligingsmaatregelen te nemen.

Neem bijvoorbeeld de fase ‘Command & Control’, ook wel de C2-fase genoemd. Als malware zich succesvol op een slachtoffersysteem geïnstalleerd heeft, zal deze malware op zijn beurt weer terug contact zoeken met (het command & control-systeem van) de aanvaller. De aanvaller kan op die manier controle over het slachtoffersysteem uitoefenen. Als een onderzoeker echter van tevoren weet op welke manier de betreffende malware weer ‘terugroept’ naar de aanvaller, kan hij/zij hierop detecteren en de aanval effectief verstoren.

Een mooi voorbeeld hoe de killchain gebruikt kan worden is de recente publicatie van de AIVD en MIVD over de werkwijze van een digitale aanvaller. In deze publicatie wordt de lezer stap voor stap meegenomen in de werkwijze van een digitale aanvaller. Bij iedere stap wordt vermeld hoe je je hiertegen kan beveiligen. Extra mooi is de vergelijking die de publicatie maakt tussen de fases van de Killchain en de stappen naar een denkbeeldige (fysieke) inbraak in een villa.

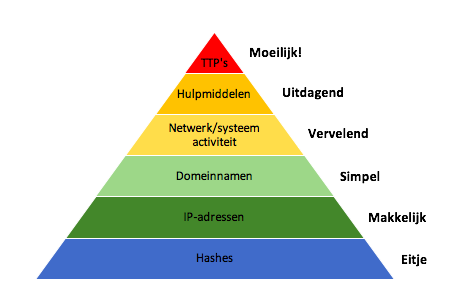

Pyramid of Pain

In 2013 ontwikkelde cybersecurityexpert David J. Bianco de zogenaamde ‘Pyramid of Pain’. Dit model laat zien dat soorten indicatoren (de IoC’s) onderling niet dezelfde waarde hebben als dreigingsinformatie (voor meer informatie over IoC’s, zie mijn tweede blog: ‘Het NCSC en de cyber threat intelligence cyclus’) Het model geeft weer waar de ‘pijn’ zit voor de aanvaller als deze geen gebruik meer kan maken van specifieke indicatoren, bijvoorbeeld als deze indicatoren bekend zijn geworden en als dreigingsinformatie is verspreid. Hoe makkelijk kan de aanvaller dan naar alternatieven overstappen? Een voorbeeld is een IP-adres. Als het NCSC een bepaald IP-adres als dreigingsinformatie naar de doelgroepen stuurt, dan zal het de aanvaller weinig moeite kosten om dit te veranderen. Datzelfde geldt niet voor de technische hulpmiddelen waarvan de aanvaller afhankelijk is. Het is voor een aanvaller duur en arbeidsintensief om bijvoorbeeld een nieuwe methode te vinden om een vasthoudende backdoor te creëren als er eenmaal binnengedrongen is in een systeem.

TTP’s staat voor ‘tactics, techniques and procedures’, en staat eigenlijk voor de werkwijze van de aanvaller, van netwerkverkenning tot exfiltratie. Voor de aanvaller is eigen gedrag ook het moeilijkste om te vervangen. Als je bijvoorbeeld succesvol kan detecteren op een aanval die spearphishing gebruikt als werkwijze om vervolgens door middel van een Word-macro een malafide Trojan installeert, dan is het voor de aanvaller best een aardige uitdaging om vervolgens een andere methode te vinden om toe te passen.

VERIS-framework

VERIS staat voor ‘Vocabulary for Event Recording and Incident Sharing’ en is een classificatiesysteem dat in 2010 ontwikkeld werd door Verizon. Het systeem heeft als doel om een eenduidige terminologie te ontwikkelen voor digitale incidenten. Technisch gezien gaat dit niet over dreigingsinformatie, omdat je het VERIS-framework alleen gebruikt als er daadwerkelijk een incident plaatsvindt. Dan is een digitale dreiging geen dreiging meer, maar dan praten we over een manifestatie. Toch vind ik het belangrijk om dit in de analysemodellen mee te nemen, omdat goed vastgelegde incidentinformatie soms ook iets prijs kan geven over het type dreigingen waar een organisatie doorgaans mee te maken heeft.

Het valt niet altijd mee om incidentinformatie goed en op een consistente manier vast te leggen, mede doordat aanvallen plaats kunnen vinden op verschillende afdelingen en IT-systemen binnen een organisatie. Ook bestaat een aanval soms niet alleen uit technische componenten, maar ook uit sociale elementen (ook wel ‘social engineering’ genoemd). Denk bijvoorbeeld aan een geslaagde spearphishing aanval, waarbij de e-mail afkomstig lijkt van een collega van een andere afdeling. Of neem bijvoorbeeld een medewerker die gebeld wordt door iemand die zich voordoet als de helpdesk en op die manier inloggegevens weet buit te maken.

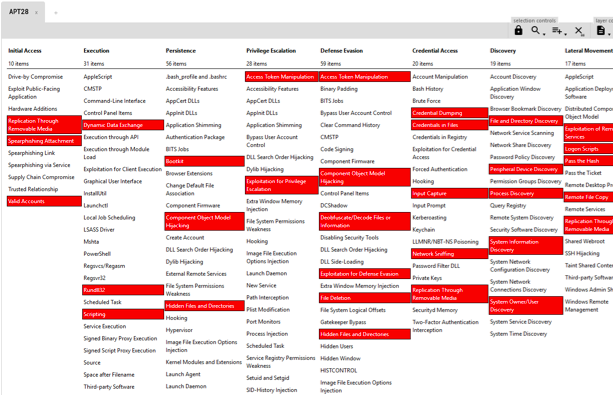

MITRE ATT&CK-framework

Het MITRE ATT&CK-framework heeft de laatste jaren veel aan bekendheid gewonnen. Het wordt vaak door specialisten gebruikt om digitale aanvallen te ontleden in zeer specifieke technische handelingen die een aanvaller uitvoert. Met name voor een volledige incidentrespons en forensische onderzoeken kan dit zeer nuttig zijn. Van alle analysemodellen is dit mijn favoriete model, omdat hieruit de concreetste en gedetailleerdste aanwijzingen zijn te halen hoe je je tegen een specifieke aanval kan verdedigen.

Het model is te vinden op de website van MITRE en is gelijk klaar voor gebruik. Op de site kan de onderzoeker in vaste categorieën verschillende technieken aanvinken die de aanvaller gebruikt, om zodoende het scenario van de digitale aanval stap voor stap uit te tekenen. Bij herhaaldelijke aanvallen vanuit dezelfde groeperingen krijg je daarmee op een relatief makkelijke manier inzicht in hun TTP’s (zie ‘Pyramid of Pain’). De werkwijze van de aanvallers wordt daarmee op een dusdanige manier zichtbaar dat detectiemaatregelen gerichter kunnen worden ingezet. Bovendien is het gedrag van een aanvaller voor de aanvaller zelf ook het moeilijkste om te veranderen. Dat maakt dat analyses binnen dit model aardig duurzaam zijn.

De waarde van het framework zit hem daarnaast ook in de taxonomie; Het is makkelijker om aanvalscampagnes te duiden als iedere securityonderzoeker dezelfde terminologie gebruikt.

Op de site van MITRE zelf, zijn al enkele bekende aanvallen op dit model uitgetekend. Het verdient echt aanbeveling om eens op deze site te kijken. Dit model is gratis te gebruiken voor iedereen.

Ter afsluiting

Hierbij sluit ik mijn vierdelige serie blogs over dreigingsinformatie af. Ik realiseer me dat deze materie niet altijd even makkelijk is. Niet qua structuur en niet qua taalgebruik. In dit vak wordt bijvoorbeeld veel in jargon gesproken en wordt terminologie vaak niet consistent gebruikt. Dat kan soms de indruk geven dat een dreigingsanalyse moeilijk of ongrijpbaar zou zijn. Desalniettemin hoop ik toch wat helderheid geboden te hebben over dit mooie vak en de activiteiten van het NCSC op dit gebied. Ik hoop dat deze blogs nuttig zijn voor iedereen die interesse heeft in cyber threat intelligence of dreigingsanalyse. Itussen blijven mijn team en ik ons iedere dag inzetten om de actueelste dreigingsinformatie te publiceren en blijven wij graag met u samenwerken aan de digitale veiligheid van Nederland.

Dank u wel voor uw aandacht!

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.