Terugblik: NCSC stuit op internationaal crimineel netwerk

Expertblogs

In deze blog lichten we als onderzoeksteam een tipje van de sluier op over hoe het NCSC te werk gaat zodra zich ergens een cyberincident voordoet dat de aandacht trekt.

Op 19 maart 2019 werd Norsk Hydro slachtoffer van een ransomware aanval met LockerGoga, een op dat moment onbekende malware-familie. Op basis van berichten van partners en in de media startte het NCSC een onderzoek naar deze nieuwe malware-variant, om zo te bepalen: Wat is de mogelijke impact voor Nederland? Wat zijn mogelijke maatregelen om organisaties te beschermen?

Enkele dagen later maakte een Nederlandse vestiging van een grote chemieleverancier bij het NCSC melding van een cyberaanval. We maakten direct een analyse van de situatie. Toen uit onze gegevens bleek dat er een relatie was met de ransomware-aanval op Norsk Hydro, wilde de leverancier graag met het NCSC samenwerken.

Tijdens het onderzoek van de aanval bij deze organisatie, kregen we systemen in beeld die een belangrijke rol kunnen spelen bij diverse cyberaanvallen. Hoewel het erop leek dat het ging om systemen in het buitenland, bleek één ervan toch in Nederland te staan. Dat bood perspectief.

Omdat de getroffen organisatie op ons uitdrukkelijke verzoek aangifte had gedaan, kon de Politie met deze aangifte en de bij ons opgevraagde informatie direct overgaan tot actie. In nauwe afstemming met het NCSC.

Samenwerking Politie Rotterdam

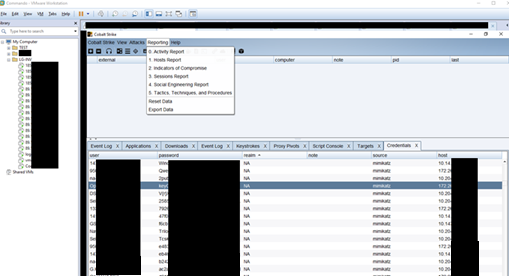

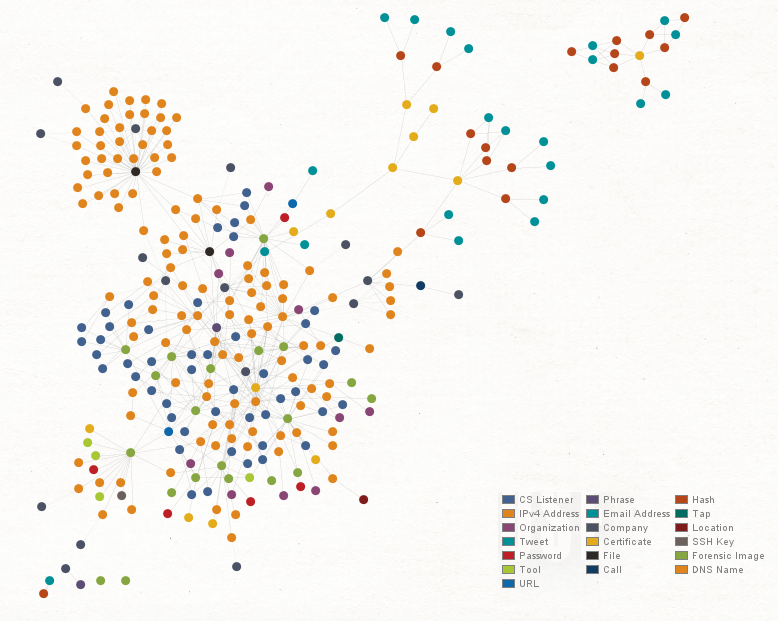

In samenwerking met verschillende organisaties onderzochten we de Nederlandse server. Hoewel het NCSC en de Politie beide andere doelen hadden, overlapten de werkwijzen en onderzoeksresultaten op een groot aantal vlakken. Daardoor konden we vanuit alle expertises efficiënt informatie verzamelen. Hieruit konden we opmaken welke systemen verbinding maakten met systemen van de aanvallers en welke informatie tussen deze systemen werd uitgewisseld. Het ging daarbij onder andere om details over de infrastructuur van het potentiële slachtoffer, verzamelde wachtwoorden en welke systemen vatbaar waren voor bekende kwetsbaarheden. Uit het onderzoek kwam een grote criminele infrastructuur voor cyberaanvallen naar voren. Uit analyse bleek dat onderdelen daarvan in clusters zaten. Eén van deze clusters stond fysiek in Nederland. Via het netwerk van het NCSC was het mogelijk om direct contact te leggen met de internetprovider waar dit cluster in Nederland stond en afspraken te maken over het delen van informatie over het cluster met het NCSC.

Later is gebleken dat er nog veel meer clusters waren en dat het netwerk groter was dan we eerst dachten. We hebben alles bij elkaar een unieke informatiepositie gecreëerd, waardoor het mogelijk werd om bijna live mee te kijken met de aanvallers en de aanvallen die ze aan het voorbereiden of uitvoeren waren.

Internationale samenwerking tussen CERT’s en CSIRT’s

De grote hoeveelheid informatie van organisaties die gecompromitteerd en doelwit waren voor ransomware-aanvallen, was de aanleiding voor het NCSC en de Politie om verder op te schalen. Het NCSC deed verder onderzoek samen met andere CERT’s uit het European Government CERTs (EGC) om de capaciteit te vergroten. Collega’s uit met name Duitsland en Frankrijk waren voor het onderzoek naar Nederland gekomen en hebben een grote bijdrage geleverd. Ook het informeren van slachtoffers was gestart.

De aanvallers hadden in de meeste gevallen al toegang verkregen tot systemen en netwerken van organisaties, maar nog geen ransomware uitgerold. Het was dan ook complex om samen met de Politie en internationale CSIRT’s de slachtoffers te notificeren, zonder de aanvallers te tippen dat wij mee konden kijken in hun infrastructuur. Hoewel we niet alle organisaties tijdig konden informeren, was het door de opgebouwde kennis in veel gevallen gelukkig wel mogelijk om de impact voor de slachtoffers te voorkomen of flink te beperken.

Bekende modus operandi

Over het algemeen is de werkwijze van ransomware-aanvallers in grote lijnen hetzelfde en werken verschillende groepen aanvallers samen. Sommige groepen richten zich specifiek op het verkrijgen van toegang, andere op het uitbuiten daarvan. De eerste compromittatie is vaak terug te leiden naar een bekende methode, zoals phishing, een brute force aanval of een bekende kwetsbaarheden die wordt uitgebuit. In dit geval werden ook grote organisaties die hun basismaatregelen wel op orde hadden slachtoffer, omdat de aanvallers maandenlang gebruik maakten van verschillende 0days (onbekende kwetsbaarheden).

Aanvallers proberen steeds meer inzicht te krijgen in processen van organisaties en gebruikte methoden, om zo specifiek en gericht aanvallen te plaatsen op bijvoorbeeld back-up systemen. Als een organisatie namelijk geen back-ups mee heeft, zullen ze vaak meer bereid zijn over te gaan tot het betalen van losgeld.

Onder deze blog staat een publieke versie van ons rapport over het onderzoek, intern ‘Bonfire’ geheten, dat meer in detail ingaat op hoe de aanvallers in dit geval te werk zijn gegaan zijn en welke tools ze daarvoor gebruikten.

Resultaten van het onderzoek

Dit onderzoek duurde bijna 2 jaar, heeft een grote impact gehad en veel cyberaanvallen door de groep achter onder andere LockerGoga-ransomware voorkomen. Het NCSC en de Politie hebben ruim 1800 organisaties genotificeerd, in samenwerking met lokale en nationale CERT’s en handhavingsinstanties. Dit waren vooral grote multinationals, maar ook (buitenlandse) overheden, gemeenten en MKB-bedrijven.

Dit is slechts een klein deel van het aantal slachtoffers van deze groep, omdat we uiteindelijk maar zicht hebben gehad op een beperkt deel van de infrastructuur. Wereldwijd zijn ruim 15000 gecompromitteerde systemen geraakt door deze groep. De aanvallers hebben hiervoor ruim 3388 unieke binaries gebruikt.

Op 26 oktober heeft Europol in een grote internationale actie woningen doorzocht van 12 verdachten. Tijdens de actiedag zijn bij de doorzoekingen meer dan 52.000 dollar in contanten, vijf luxe voertuigen en dure horloges in beslag genomen. Verder zijn gegevensdragers als telefoons en laptops in beslag genomen. Bij een eerste onderzoek zijn hierop sporen gevonden die duiden op het verspreiden van de ransomware en de criminele infrastructuur achter die verspreiding. Ook zijn sporen aangetroffen die kunnen leiden naar het verdiende criminele vermogen van de verdachten.

Nieuwe ontwikkelingen

Twee jaar na deze aanval bij Norsk Hydro is ransomware een nog grotere dreiging voor de digitale veiligheid geworden. Gedurende het onderzoek is ook gebleken dat de aanvallers steeds sneller konden overgaan van compromitteren naar het uitrolllen van ransomware. In de eerste gevallen duurde dit maanden, waarbij aanvallers toegang en beacons hadden van het gecompromitteerde netwerk. In recente aanvallen zien we dat nog slechts een periode van enkele uren zit tussen het moment van compromittatie en de ransomware-aanval.

Ook zijn (online) back-up systemen vaak doelwit van aanvallers, om te voorkomen dat een organisatie een succesvolle back-up strategie kan gebruiken om alles weer te herstellen.

Om hun losgeldeis kracht bij te zetten, exfiltreren criminelen steeds vaker en steeds grotere hoeveelheden data van getroffen organisaties. Als een organisatie het losgeld niet betaalt, is het risico dat de aanvallers de gestolen data op het publieke internet zetten. Bovendien verkopen ransomware-groepen de initiële toegang die ze hebben verkregen vaak door aan andere aanvallers.

Sommige organisaties die slachtoffer waren van deze groep, hadden verschillende maatregelen genomen op het gebied van cyberveiligheid. Zelfs organisaties die cybersecuritydiensten leveren, werden slachtoffer. Met andere woorden: garantie op volledige bescherming is er op dit moment niet. Elke organisatie moet zich goed voorbereiden. Veel preventieve maatregelen tegen cyberaanvallen zijn ‘no regret’ en kunnen veel problemen voorkomen, zoals multifactor authenticatie. Maar organisaties zullen er ook rekening mee moeten houden dat ze toch een keer slachtoffer worden van een cyberaanval. Weet daarom als organisatie wie, wat en op welk moment kan of mag doen om een dergelijke aanval af te slaan of in te perken. Snel handelen is noodzakelijk; maak gebruik van de NCSC factsheets!

Bart Vrancken

Meer weblogberichten

Onderzoeksrapport 'Bonfire'

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.