Consumentenrouters doelwit van meerdere botnets

Expertblogs

Het Nationaal Cyber Security Centrum (NCSC) heeft, naar aanleiding van een incident response onderzoek, twee botnet-malwarefamilies gelijktijdig waargenomen op een consumentenrouter: Alogin-botnetmalware en TheMoon-malware. In deze blogpost wordt het onderzoek toegelicht en wordt er dieper ingegaan op de twee malwarefamilies.

Incident Response onderzoek

De malwarefamilies kwamen aan het licht tijdens een incident response onderzoek naar verdachte activiteiten die zijn waargenomen op ASUS-netwerkrouters van bedrijven en consumenten. Deze routers worden gebruikt door zowel particulieren als bedrijven voor hun internetverbinding. Het betreft hier expliciet de apparatuur die consumenten en bedrijven zelf openstellen richting het internet en niet netwerkapparatuur die verstrekt is door internetproviders.

Het verdachte internetverkeer werd ontdekt doordat de IP-adressen van deze routers gerapporteerd werden wegens veelvuldige authenticatiepogingen op SSH-servers. Ook kwam aan het licht dat deze routers deel uitmaakten van het Alogin-botnet, waar Team Cymru eerder over heeft gerapporteerd. Deze bevindingen waren voor het NCSC voldoende reden om, samen met onze partners, op bezoek te gaan bij de eigenaar van een van de gecompromitteerde routers. Het onderzoek is ter plekke uitgevoerd. Het NCSC heeft onbekende malware samples kunnen achterhalen die worden ingezet op kwetsbare apparaten.

Forensische analyse

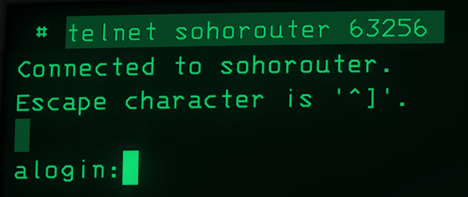

Het incident response onderzoek naar het Alogin-botnet leidde naar de eigenaar van een ASUS RT-AC66u router die een blootgestelde telnetpoort had met een alogin: loginprompt. De eigenaar van deze router gaf het NCSC vrijwillig toegang tot de hardware voor forensisch onderzoek. De RT-AC66u router draaide op de laatste firmwareversie, was direct verbonden met het internet en het standaardwachtwoord was door de eigenaar veranderd bij de eerste installatie.

Zoals vaak het geval is bij embedded Linux-systemen, is het root-bestandssysteem van de getroffen ASUS-router ‘alleen-lezen’, waarbij beschrijfbare partities meestal zijn gemount als schrijfbaar ramfs. We verwachtten dat de malware zich in deze beschrijfbare gebieden zou bevinden en begonnen ons onderzoek daar. Gezien de mogelijke vluchtige aard van de malware, moesten we bestanden extraheren terwijl de router ingeschakeld bleef, omdat elk verlies van stroom zou kunnen leiden tot het verlies van bewijsmateriaal.

Om de malware veilig te stellen, ontwikkelde het NCSC twee methoden: de eerste betrof het gebruik van een seriële kabel die was aangesloten op de UART-pinnen op de printplaat van de router, en de tweede maakte gebruik van een functie in ASUS-routers die automatisch een script uitvoert vanaf een USB-stick wanneer deze wordt aangesloten. Aangezien de laatste methode minder ingrijpend was, kozen we ervoor om deze te gebruiken—en met succes.

Malware analyse

Als startpunt in de zoektocht naar malware-soorten, zijn de processen die op de geïnfecteerde router draaiden opgesomd en vergeleken met die op een identieke, niet-geïnfecteerde router. De verschillen waren direct duidelijk. Ook de directorylijst van de /tmp directory vertoonde opvallende verschillen vergeleken met de niet-geïnfecteerde router.

Een paar zaken vielen op: er waren talrijke processen met dezelfde naam, en twee afzonderlijke processen, /tmp/microso en .sox, leken beide de open-source ‘microsocks’-proxysoftware uit te voeren. Daarnaast waren de timestamps van de bestanden in de /tmp-directory opvallend anders. De aangetroffen alogin- en microso-bestanden waren op dezelfde dag aangemaakt, enkele maanden voor de .nttpd en .sox bestanden.

Dit wees erop dat er mogelijk twee afzonderlijke sets van malwaresamples aanwezig waren. Verdere binaire analyse van deze bestanden onthulde genoeg overeenkomsten en verschillen om te concluderen dat het hier om twee volledig verschillende malware-infecties ging. Het leek erop dat we twee botnets hadden gevonden die gelijktijdig op deze ASUS-router opereerden.

Output of `ps` command

PID USER VSZ STAT COMMAND 10704 admin 1632 S telnetd -p 63256 -l /tmp/alogin 10965 admin 376 S /tmp/microso -u -P -p 63260 -d a 14836 admin 900 S ./.nttpd 14842 admin 828 S ./.nttpd 14844 admin 900 S ./.nttpd 14845 admin 900 S ./.nttpd 14846 admin 900 S ./.nttpd 14847 admin 900 S ./.nttpd 14848 admin 900 S ./.nttpd 22298 admin 2280 S ./.sox 22304 admin 1008 S ./.sox 22306 admin 2280 S ./.sox 22307 admin 2280 S ./.sox 22308 admin 2280 S ./.sox 22309 admin 2280 S ./.sox 22310 admin 2280 S ./.sox 22311 admin 2280 S ./.sox 22312 admin 2280 S ./.sox

Output of `find /tmp` command

/tmp/.tst /tmp/.sox.pid /tmp/.sox /tmp/.tst.out /tmp/.nttpd.pid /tmp/.nttpd /tmp/.nttpd-z /tmp/asi.sh /tmp/microso /tmp/alogin

Impact

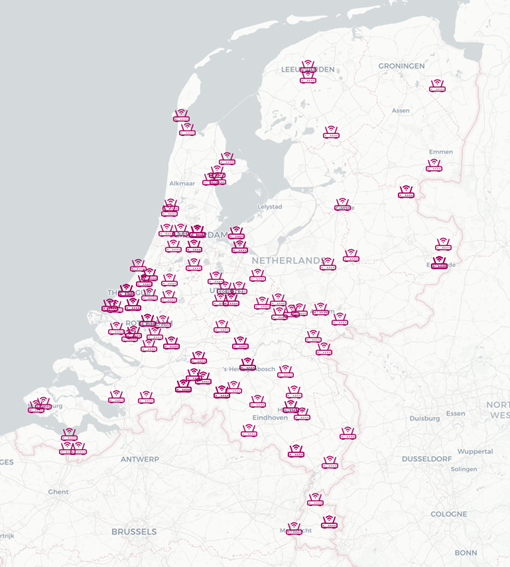

- Het NCSC heeft ongeveer 150 ‘small office and home office’ routers (SoHo-routers) in Nederland herkend waarvan wordt aangenomen dat ze zijn gecompromitteerd en zijn gerekruteerd in dergelijke botnets. Wereldwijd schatten we in dat deze deel uitmaken van een netwerk van 13.000 gecompromitteerde systemen.

- Meerdere bronnen hebben gemeld dat systemen binnen deze botnets zijn gebruikt voor authenticatiepogingen met een laag volume tegen enkele Microsoft cloudservices.

- Misbruikdatabases tonen talloze meldingen van brute-force SSH-inlogpogingen die afkomstig zijn van slachtoffer IP-adressen tijdens de infectieperiode van het alogin-botnet. Hoewel we deze acties niet direct aan malware kunnen toeschrijven, leiden de consistente patronen in de misbruikmeldingen en het feit dat ons onderzoek zich richt op typische internetverbindingen van consumenten, ertoe te vermoeden, dat deze activiteiten in het overgrote deel van gevallen waarschijnlijk niet toe te schrijven zijn aan de internetgebruikers.

- Er wordt vermoed dat deze botnets als een 'dienst' worden aangeboden aan actoren voor kwaadaardige doeleinden.

Hoe weet ik of ik ben getroffen?

NCSC heeft een script gepubliceerd op GitHub voor gebruikers van ASUS-routers. Dit script kan op een USB-stick worden geplaatst en worden uitgevoerd om mogelijke kwaadaardige processen en bestanden te controleren.

Houd er rekening mee dat dit script mogelijk niet werkt op alle ASUS-routermodellen en niet alle soorten malware detecteert. Het is enkel een indicatie voor besmettingen die gerelateerd zijn aan bevindingen in deze blog.

Mitigerende maatregelen

De volgende mitigatiestrategieën zijn echter op de lange termijn altijd effectiever en moeten voorrang krijgen, aangezien het USB-script geen waterdichte oplossing is en als laatste redmiddel moet worden beschouwd.

- Controleer regelmatig op firmware-updates van de leverancier en zorg ervoor dat netwerkapparaten up-to-date worden gehouden.

- Houd alle netwerkapparaten bijgewerkt en vervang apparaten die niet langer worden ondersteund door de fabrikant.

- Vermijd het direct blootstellen van netwerkapparaten aan het internet zonder de juiste beveiligingsmaatregelen te implementeren (voor consumenten, voor MKB en groter).

- Als je niet zeker weet hoe je jouw eigen Customer Premise Equipment (CPE) kunt beveiligen, overweeg dan om gebruik te maken van de apparatuur die door uw internetprovider (ISP) wordt geleverd.

Daarnaast werkt het NCSC samen met partners om contact op te nemen met en meldingen te sturen naar getroffen partijen.

Twee malwarefamilies

Gerelateerde bevindingen

- De router bevatte ook sporen van een derde malware-infectie, waarschijnlijk gerelateerd aan dit sample:

3434839b2392f6fc729f428ac1eeb989b6c79e366e95b5236d8deaafd7489bf4 - Er is een ander mogelijk botnet ontdekt dat zich richt op dezelfde groep apparaten en een SSH-server beheert op poort 63257 met een "SSH-2.0-GO" banner. Het aantal getroffen apparaten dat aan deze criteria voldoet, wordt momenteel geschat op ongeveer 930.

Responsible disclosure

Het NCSC heeft contact met ASUS en de bevindingen in deze blog met hen gedeeld.

ASUS heeft als gevolg hiervan updates uitgebracht voor de getroffen routers die nog ondersteund worden. Daarnaast zijn er ook updates uitgebracht voor een aantal routertypen die niet langer binnen de supportperiode vallen.

Gebruikers van zelf aangeschafte ASUS-routers worden geadviseerd zo spoedig mogelijk de laatste firmwareversie te installeren en kennis te nemen van de recentelijk gepubliceerde ASUS security advisory.

Voor apparatuur die niet langer updates ontvangen, raadt ASUS de volgende maatregelen aan:

- De router naar fabrieksinstellingen te herstellen

- Op afstand benaderbare diensten zoals WAN access, AiDisk, AiCloud, FTP, VPN en port forwarding uit te schakelen

Dankbetuiging

- gi7w0rm voor het delen van informatie vanuit het oog van de storm

- Sekoia voor hun gedetailleerde verslag en getoonde expertise in het analyseren van hardware die is geïnfecteerd met het quad7 botnet.

- Team Cymru voor het openbaar delen van hun bevindingen over het alogin botnet.

- Onze partners en belanghebbenden die ons onderweg hebben geholpen.

- Bovenal: De familie die ons team in hun huis verwelkomde en ons toestond om een forensische analyse uit te voeren in hun woonkamer.

Kom bij ons werken

Wil je betaald worden om dit soort onderzoeken te doen? Het NCSC is op zoek naar nieuwe collega's! Bekijk onze openstaande vacatures op werkenvoornederland.nl.

Meer weblogberichten

De indicators of Compromise (IoC's)

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.