Meer open RDP- en SMB-poorten in Nederland

Expertblogs

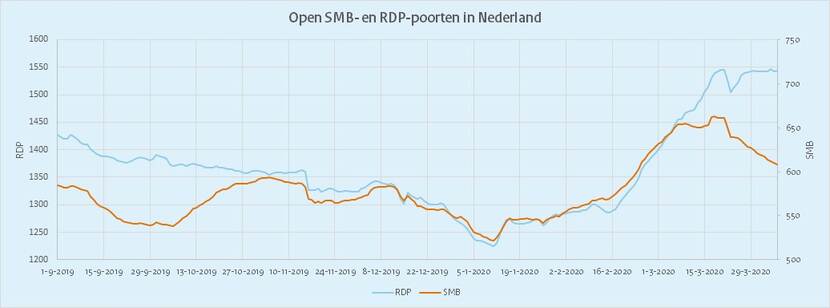

De afgelopen weken is een toename te zien van open SMB- en RDP-poorten aan internet. In deze blog leggen we uit wat dat inhoudt en waarom dat een risico vormt.

Wat zijn SMB- en RDP-poorten

Applicaties die via het netwerk of internet met elkaar communiceren gebruiken daarvoor zogenoemde poorten. Als je je systeem zou vergelijken met een gebouw dan zijn poorten de verschillende deuren en ramen via waar informatie naar binnen en naar buiten kan. Een server-applicatie zet 1 of meerdere van die poorten open op het systeem, zodat daarmee verbinding kan worden gemaakt. In Microsoft Windows zitten verschillende applicaties die dat kunnen doen, twee daarvan lichten we hier in het bijzonder uit:

- Server Message Block (SMB), ook bekend als CIFS (Common Internet File System) is een netwerkprotocol dat gebruikt wordt om in Windows bestanden uit te wisselen.

- Remote Desktop Protocol (RDP) wordt gebruikt om verbinding te kunnen maken met werkplek op afstand (terminalservices) of voor het overnemen van een op Windows gebaseerd systeem.

Een open poort op een systeem is slechts in enkele gevallen ook direct vanaf internet bereikbaar. Meestal zit er op het systeem nog een firewall, of zit het systeem in een complexer netwerk. In een netwerk kunnen nog verschillende andere systemen invloed hebben op het bereikbaar zijn van open poorten, zoals routers of firewalls en het gebruik van NAT. SMB en RDP bieden mogelijkheden die voor veel organisaties van essentieel belang zijn. De mogelijkheden die SMB en RDP bieden zijn doorgaans alleen benodigd binnen een organisatie. In tegenstelling tot bijvoorbeeld een webserver, die vanaf internet toegankelijk moet zijn. Het is daarom dus meestal niet nodig om de poorten die deze protocollen gebruiken aan de buitenkant van het netwerk, naar het internet toe, open te zetten.

Toename door thuiswerken

Organisaties die het internet afscannen, zoals Shodan, is opgevallen dat de afgelopen maand een toename te zien is in het aantal open SMB- en RDP-poorten. Een mogelijke verklaring is dat organisaties deze protocollen willen gebruiken om thuis te kunnen werken. Daarmee kunnen immers vanaf thuis bestanden met een centrale locatie worden uitgewisseld, of kan een centraal systeem op afstand worden beheerd. Of dat dit verband zo concreet is als op eerste aanblik lijkt, is lastig vast te stellen

Het risico

De SMB en RDP protocollen zijn de geschiedenis niet bepaald ongeschonden doorgekomen. In de afgelopen jaren zijn er meerdere malen kwetsbaarheden ontdekt in de implementaties van deze protocollen. Omdat deze poorten nog met regelmaat open staan richting het internet is het voor aanvallers mogelijk om hier vanaf afstand mee te communiceren. Als er een kwetsbaarheid zit in de implementatie van deze protocollen is het dus ook mogelijk om deze vanaf afstand te misbruiken.

Hieronder een aantal voorbeelden van opvallende kwetsbaarheden in SMB en RDP om daarvan een indruk te geven.

- 14 Maart 2017 - "EternalBlue": Aanvallers kunnen vanaf afstand code uitvoeren op kwetsbare SMB systemen - NCSC-2017-0229.

- 14 Mei 2019 - "BlueKeep": Een RDP kwetsbaarheid waardoor aanvallers op afstand zonder authenticatie code kunnen uitvoeren met volledige rechten - NCSC-2019-0381.

- 13 Augustus 2019: Een RDP-kwetsbaarheid waardoor aanvallers op afstand zonder authenticatie code kunnen uitvoeren - NCSC-2019-0639.

- 12 Maart 2020 - "EternalDarkness": SMB-kwetsbaarheid in de compressie module waardoor aanvallers code kunnen uitvoeren op zowel de client als de server - NCSC-2020-0189.

Updates

Om beschermd te blijven tegen dit soort kwetsbaarheden is het van groot belang om updates te installeren zodra die beschikbaar zijn. Informatie daarover is te vinden bij Microsoft en onze beveiligsadviezen. Er zijn bijvoorbeeld criminelen die regelmatig het hele internet afscannen op zoek naar nog kwetsbare systemen, om daarop in te breken. Daarnaast is niet uit te sluiten dat er nieuwe kwetsbaarheden gevonden worden of al gevonden zijn. Deze kwetsbaarheden worden door de Microsoft opgelost, maar pas nadat ze bij hen bekend zijn. Er zijn organisaties die gevonden kwetsbaarheden niet melden, maar gebruiken voor eigen gewin. Wanneer een kwetsbaarheid misbruikt wordt, maar nog niet bekend is bij de ontwikkelaars wordt dat ook wel een zeroday(aanval) genoemd. Daarom blijft het een risico om deze poorten open te hebben staan richting het internet, ook als updates wel tijdig worden geïnstalleerd.

Kwetsbaarheden in RDP en SMB worden misbruikt om binnen te dringen bij een organisatie. Vervolgens wordt bijvoorbeeld bedrijfsgevoelige informatie gestolen en/of ransomware geïnstalleerd. Meer voorbeelden vindt u in de dreigingsmatrix in het CSBN.

Alternatieven

Een veel toegepaste, alternatieve oplossing voor werken op afstand is een VPN. Virtual Private Network-systemen zijn ontworpen voor het verlenen van toegang tot het interne netwerk van buitenaf. Deze zijn gebouwd om kwaadwillenden buiten te houden en alleen geautoriseerde gebruikers toe te laten. Dat neemt niet weg dat daarin geen kwetsbaarheden kunnen zitten, maar het risico daarop is doorgaans kleiner (NCSC-2019-0353, NCSC-2019-0446, NCSC-2019-0979).

Er zijn ook alternatieve oplossingen die een (virtuele) desktop-omgeving bieden en toegang verlenen op een strikt gecontroleerde manier.

In plaats van vanaf afstand werken op het intranet van de organisatie, kan ook worden overwogen om gebruik te maken van platforms "in de cloud", zoals Office 365 of G Suite. Maak daarbij bewust een afweging of het platform geschikt is voor de daarop te verwerken informatie.

Wat te doen

- Controleer voor uw systemen welke poorten vanaf internet bereikbaar zijn.

- Daarbij kan gebruik gemaakt worden van online port scanners, bijvoorbeeld:

- DNS Tools - Port Scanner

- Web Port Scanner

- Pen Test Tools

- Of er kan gebruik gemaakt worden van poortscanners, zoals Nmap, Zenmap of Zmap

- Voor SMB is de standaard poort 445/TCP

- Voor RDP is de standaard poort 3389/TCP

- Daarbij kan gebruik gemaakt worden van online port scanners, bijvoorbeeld:

- Ga na wat de reden is dat deze poorten open staan.

- Gebruik een VPN voor verbinding met het netwerk op afstand.

- Overweeg de open SMB- en RDP-poorten te sluiten.

Bekijk ook de informatie over veilig thuiswerken in ons webdossier eens.

Chris van Marle

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

-

Even ter verduidelijking, SMB word ook in Linux gebruikt. Het is niet puur een Windows service.