Phishing: echt of nep?

Expertblogs

Phishing is een aanvalstechniek die door (cyber) criminelen wordt gebruikt om gevoelige gegevens of geld te ontfutselen aan een individu of organisatie. Veel organisaties, ook doelgroepen van het NCSC, krijgen met regelmaat te maken met phishing-aanvallen. De criminelen achter deze campagnes misbruiken daarbij reguliere omstandigheden, maar eveneens haken zij in op uitzonderlijke situaties, zoals de Coronacrisis. In deze blog worden enkele actuele voorbeelden getoond en verwijzen wij naar factsheets en websites die jou helpen je organisatie weerbaarder te maken tegen phishing.

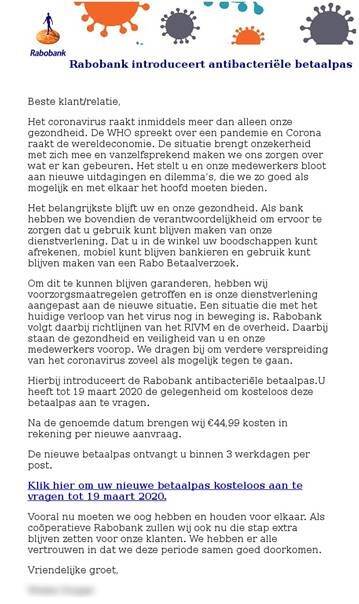

Voorbeeld 1: Introductie antibacteriële betaalpas

In dit voorbeeld maken criminelen misbruik van de Coronacrisis door een antibacteriële betaalpas aan te bieden via email. Hoewel de email er verzorgd uitziet is het niet aannemelijk dat jouw bank via email vraagt deze pas aan te schaffen. De bank doet dit immers via online bankieren of per post. De criminelen achter deze campagne proberen hiermee gevoelige gegevens te ontfutselen.

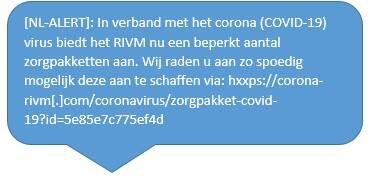

Voorbeeld 2: NL-Alert fraude

In dit voorbeeld misbruikt men NL-Alert in combinatie met de Coronacrisis om u te verleiden een zorgpakket te kopen. De overheid gebruikt NL-Alert om te informeren en waarschuwen bij noodsituaties. In een dergelijk bericht staat wat er aan de hand is, wat je moet doen en waar je actuele informatie kunt vinden. Hoewel dit bericht daaraan lijkt te voldoen, is het niet aannemelijk dat er in een NL-Alert een .com URL wordt getoond met de oproep om een product aan te schaffen. Vaak oogt de neppe website professioneel. Let daarom goed op de link in het bericht. In dit geval is een verwijzing naar de Rijksoverheid aannemelijker.

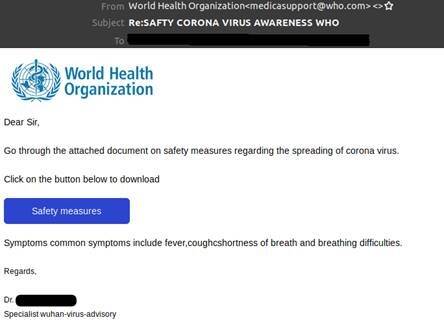

Voorbeeld 3: Document veiligheidsmaatregelen

In deze campagne probeert de afzender je te verleiden tot het downloaden van een document dat gaat over veiligheidsmaatregelen van de Wereldgezondheidsorganisatie. Volwassen organisaties sturen dergelijke bijlagen niet mee in een email, maar vragen de informatie te raadplegen op de website. Ben je nieuwsgierig? Dan kun je beter de linkjes in het bericht onbenut laten en via de zoekmachine de desbetreffende website bezoeken. De kans is namelijk groot dat de bijlage jouw systeem probeert te infecteren of doorverwijst naar een malafide webpagina.

Hoe onderscheid je echt van nep?

De campagnes van deze tijd ogen professioneel waardoor het herkennen van deze campagnes lastiger wordt. Toch zijn er een aantal punten waar je, als ontvanger, op kunt letten:

- Vreemde domeinnamen: Controleer het domeinnaam op abnormaliteiten. Een zeer lange link of juist korte link verdient extra aandacht. Bevat het domein rare tekens neem dan altijd contact met de legitieme organisatie. Sleep de muis op een link als de URL is verborgen. Door deze handeling verschijnt de URL in beeld bij de pointer van de muis. De kans bestaat dat het domein recent is aangemaakt. Dit is een indicatie van een malafide campagne. De aanmaakdatum kun je zelf achterhalen door WHOIS-gegevens op te vragen op MXToolbox.com.

- Vreemde afzenders: Controleer de afzender van het bericht. Kijk je daarbij naar het daadwerkelijke emailadres dat is gebruikt en niet enkel naar de naam van de afzender. Configuraties van domeinen wijken af waardoor spoofing soms mogelijk is.

- Verschillen met voorgaande legitieme berichten: Controleer het bericht met eerdere legitieme berichten die u van de organisatie hebt ontvangen op verschillen in de opmaak of gebruikte links. Ontvangt u normaliter ook geen mail met dergelijke berichtgeving, neem dan contact met de legitieme organisatie (niet via een link in de ontvangen mail) op om het bericht te verifiëren.

- Bijlagen: Wanneer je het bericht niet vertrouwt, open dan geen bijlages. De kans bestaat dat de bijlage malafide is en het systeem probeert te compromitteren. Ziet de mail er legitiem uit, maar wijkt de inhoud van het bericht af ten opzichte van eerdere berichten? Open de bijlage in dat geval niet, maar neem eerst contact op met de betreffende organisatie om de inhoud te verifiëren. Ook kun je het bestand verifiëren door deze bijvoorbeeld aan te bieden aan VirusTotal of, wanneer je tot onze doelgroep behoord, aan Malwarelab. Beide platformen berekenen een unieke code van het bestand en vergelijken deze met eerdere onderzochte bestanden. Ontvang je (vermoedelijk) gepersonaliseerde phishing? Bied deze dan niet aan maar neem contact op met de legitieme organisatie.

- Momentum: Maakt het bericht gebruik van momentum, bijvoorbeeld: “Laatste kans”, wees dan extra alert. De kans bestaat dat dit bericht malafide is en middels tijdsdruk je probeert te verleiden tot het aanzetten van handelen. Bijvoorbeeld om gegevens achter te laten, geld te ontfutselen of producten aan te laten schaffen. Heb je geen eerdere berichten op dit onderwerp ontvangen of is dit niet de manier waarop dergelijke organisaties diensten verlenen, neem dan contact met de legitieme organisatie om het bericht te verifiëren.

- Rekeningnummer: Controleer bij berichten die vragen te betalen altijd het rekeningnummer. Wijkt het rekeningnummer af ten opzichte van het rekeningnummer dat vermeld staat op de website, stop dan de handeling. Meld je bevindingen met de legitieme organisatie.

Hier kun je terecht voor meer informatie:

Wat kan een organisatie doen ter voorkoming van phishing?

- Implementeer maatregelen om spoofing tegen te gaan: Om phishing tegen te gaan, schakelt een organisatie e-mailauthenticatie in met SPF, DKIM en DMARC. Meer informatie vind je hier. Controleer of je domeinnamen al beschermd zijn tegen phishing op internet.nl.

- Maak goede bulkmail: Phishing wordt veel gebruikt in gerichte aanvallen en is voor gebruikers moeilijk te herkennen. Ook gebruikers worden thuis regelmatig geconfronteerd met phishingaanvallen. Organisaties die e-mail verzenden, kunnen zorgen dat hun e-mail als legitiem herkenbaar is. Meer informatie vind je hier.

- Gebruik tweefactorauthenticatie: Om de gevolgen van een geslaagde phishing-aanval te beperken kan je tweefactorauthenticatie inschakelen. Een gebruikersnaam en wachtwoord alleen is niet sterk genoeg om toegang te verschaffen tot de services die een organisatie verleent.

Jeroen van der Linde

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.