Digitale aanvalstechnieken, leer je tegenstander kennen!

Expertblogs

Hoe ga je aan de slag als je niet weet waar te beginnen? In het digitale landschap worden talloze componenten gebruikt die hun eigen configuratie bevatten en daarmee een eigen aanpak verdienen op het gebied van beveiliging. In deze blog leggen we uit hoe een organisatie gericht, naast het implementeren van de basismaatregelen, aan de slag kan om haar digitale weerbaarheid te verhogen. Wat je daar voor nodig hebt: een dreigingsanalyse en kennis over hoe actoren te werk gaan.

Wat is het Mitre ATT@CK Framework?

Voordat een organisatie een verdedigings- en detectiestrategie kan ontwikkelen, moet je eerst leren begrijpen hoe aanvallers tewerk gaan bij digitale aanvallen. Een organisatie dient te onderzoeken welke dreigingen voor zijn of haar organisatie reëel zijn. Wanneer die informatie er is, kun je uitzoeken welke tactieken en technieken tegenstanders gebruiken. De applicatie die daarbij kan helpen is het Mitre ATT&CK Framework.

ATT&CK staat voor “Adversarial, Techniques, Tactics and Common Knowledge”. Dit is een publieke kennisbank, ontwikkeld vanuit Mitre, met informatie over actoren (tegenstanders) en hun digitale Tactieken, Technieken en bijhorende Procedures. Dit laatste wordt ook wel afgekort als TTPs. Naast de documentatie in deze kennisbank maakt het Mitre ATT&CK Framework tactieken en technieken te visualiseren in de Attack Navigator.

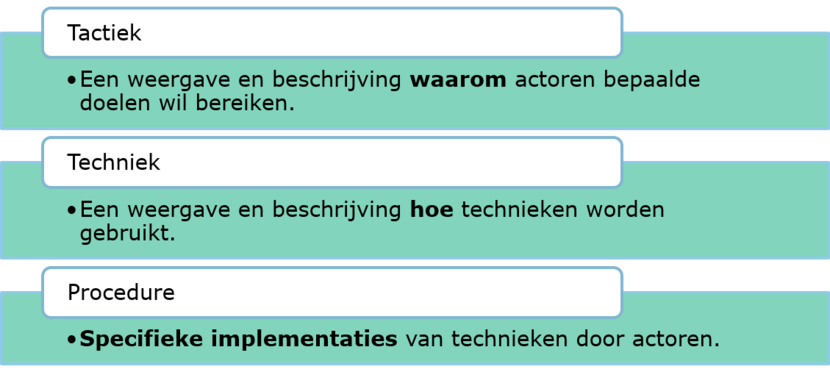

Tactieken, Technieken en Procedures

De TTPs documenteren het gedrag van een actor, waardoor je beter in staat bent digitale aanvalspatronen van actoren te herkennen en te identificeren. Met kennis over het gedrag van een actor begrijp je waarom een actor een doel wilt bereiken en hoe de actor dit doet. De Procedures beschrijven specifieke implementaties van technieken door actoren. Een voorbeeld hiervan is dat een tegenstander PowerShell gebruikt om lsass.exe te injecteren om credentials te achterhalen.

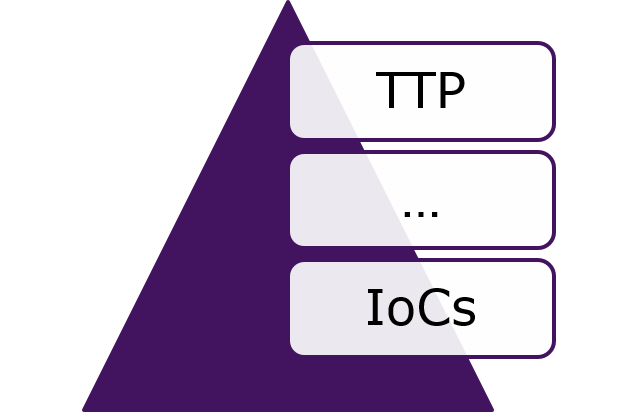

In de blog van collega Noortje, “Het ncsc en analysemodellen voor dreigingsinformatie”, verwijst ze naar de ‘pyramid of pain’. Hierbij geeft ze aan dat een tegenstander relatief makkelijk een IP-adres (Indicator of Compromise) kan wijzigen. Het is veel lastiger en arbeidsintensiever om delen van de aanvalsstrategie te wijzigen. Kennis hebben van de TTP voegt daarmee veel waarde toe aan de verdedigingsstrategie, omdat deze informatie minder vluchtig is.

Matrices

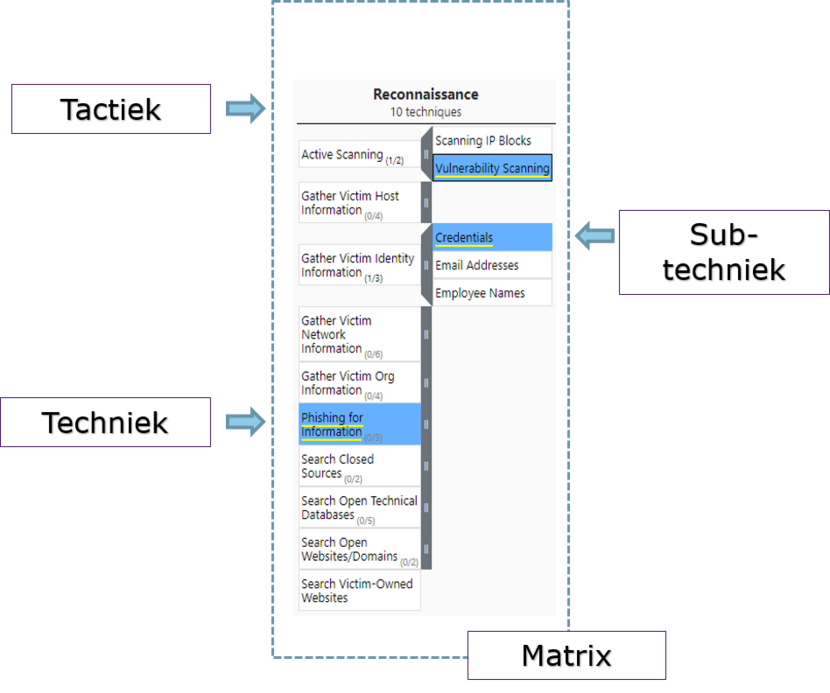

Nu we begrijpen dat het ATT&CK Framework een digitale kennisbank is van Actoren en TTPs, kunnen we deze visualiseren en ‘mappen’ op de verschillende matrices. De matrices vormen een overzicht van links naar rechts met alle tactieken. Onder de tactieken vind je (sub)- technieken. Het overzicht lijkt sterk op de Cyber Kill Chain van Lockheed Martin en zijn complementair aan elkaar. Het ATT&CK Framework geeft zelf aan dat hun beschrijving over hoe actoren te werk gaan meer gedetailleerd is. In afbeelding 3 wordt de deze opzet verduidelijkt:

Object Model Relations

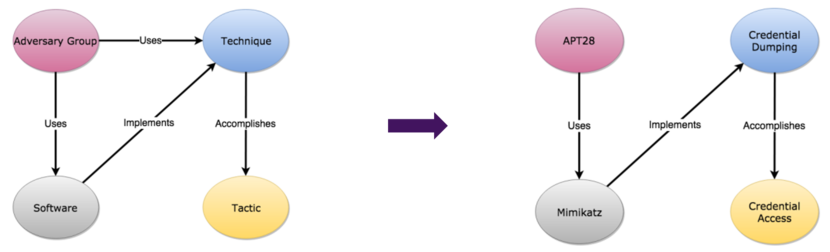

De afbeelding 4 komt uit de “Mitre attack design and philosophy” en geeft de relaties worden tussen actoren, software, tactieken en technieken.

In dit voorbeeld gebruikt APT28 de software Mimikatz voor een Credential Dumping met als doel het verkrijgen van Credential Access . Als organisatie heb je geen controle over de actor APT28 en de software die ze inzetten om hun doel te bereiken. Je kunt wel mitigaties toepassen om de techniek die de groep gebruikt zo min mogelijk bruikbaar te maken waardoor het bereiken van hun doel veel lastiger wordt. Mitigerende maatregelen voor “Credential Dumping” zijn:

|

Manage the access control list for "Replicating Directory Changes" and other permissions associated with domain controller replication. [19] [20] Consider adding users to the "Protected Users" Active Directory security group. This can help limit the caching of users' plaintext credentials.[21] |

||

|

On Windows 10, enable Attack Surface Reduction (ASR) rules to secure LSASS and prevent credential stealing. [22] |

||

|

With Windows 10, Microsoft implemented new protections called Credential Guard to protect the LSA secrets that can be used to obtain credentials through forms of credential dumping. It is not configured by default and has hardware and firmware system requirements. [23] It also does not protect against all forms of credential dumping. [24] |

||

|

Ensure Domain Controller backups are properly secured. |

||

|

Consider disabling or restricting NTLM.[25] Consider disabling WDigest authentication.[26] |

||

|

Ensure that local administrator accounts have complex, unique passwords across all systems on the network. |

||

|

Windows:Do not put user or admin domain accounts in the local administrator groups across systems unless they are tightly controlled, as this is often equivalent to having a local administrator account with the same password on all systems. Follow best practices for design and administration of an enterprise network to limit privileged account use across administrative tiers.[27] Linux:Scraping the passwords from memory requires root privileges. Follow best practices in restricting access to privileged accounts to avoid hostile programs from accessing such sensitive regions of memory. |

||

|

On Windows 8.1 and Windows Server 2012 R2, enable Protected Process Light for LSA.[28] |

||

|

Limit credential overlap across accounts and systems by training users and administrators not to use the same password for multiple accounts. |

Naast de mitigerende maatregelen beschrijft het Mitre ATT&CK Framework ook detectiemaatregelen. Het invoeren van deze detectiemaatregelen verhoogt de forensic readiness van uw organisatie en maakt helpt incident responders te achterhalen wat er is gebeurd bij een digitale aanval. Net zo belangrijk!

U kunt in de tabel doorklikken naar de pagina’s van het Mitre ATT&CK Framework voor meer informatie over de mitigatie- en detectiemaatregelen.

Attack Navigator

De attack navigator is een web-based applicatie voor het uiteenzetten van tactieken en technieken in de matrix. Dit kunt u doen voor één of meer groepen. Doet u dit voor meerdere groepen dan maakt u de technieken zichtbaar die het meest worden gebruikt door een tegenstander. U kunt hierdoor gericht mitigerende maatregelen implementeren bij een digitale aanval en zodoende uw organisatie weerbaarder maken tegen de dreiging voor uw organisatie.

Andere Use Cases

Als de dreiging en bijhorende mitigatie- en detectiemaatregelen bekend zijn kun u aan andere use cases denken. Werk samen met andere bedrijven in uw sector om dreigingsinformatie en maatregelen te verrijken door middel van deze taxonomie. Voer verschillende emulaties uit en maak realistische Red team scenario’s en ontdek hiaten in de beveiliging en monitoring. Neem dit, naast de basismaatregelen, ook mee op ontwerp- en architectuurniveau van uw IT-infrastructuur.

Conclusie

Het Mitre ATT&CK Framework is een publiek beschikbare kennisbank waarop het gedrag van actoren (TTPs) staat gedocumenteerd. Kennis hebben over TTPs is waardevol omdat het voor actoren veel lastiger is hun gedrag te veranderen dan onderdelen in hun infrastructuur. Deze kennis meenemen in uw dreigingsanalyse stelt u in staat gericht mitigatie- en detectiemaatregelen toe te passen op de Modus Operandi van actoren, dit naast de al te nemen basismaatregelen. In de volgende blog leggen wij uit hoe u de Attack Navigator kunt gebruiken om de gebruikte tactieken en technieken van actoren te stapelen. Dat helpt u met prioriteren op de mitigatie- en detectiemaatregelen ten aanzien van actoren in de dreigingsanalyse.

Jeroen van der Linde en Paul Vankan

Meer weblogberichten

Reactie toevoegen

U kunt hier een reactie plaatsen. Ongepaste reacties worden niet geplaatst. Uw reactie mag maximaal 2000 karakters tellen.

Reacties

Er zijn nu geen reacties gepubliceerd.